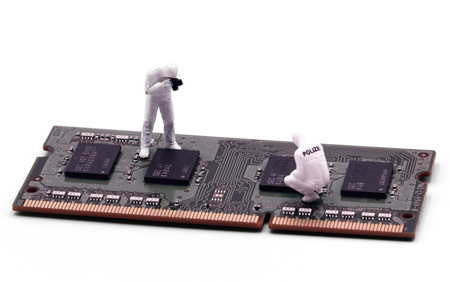

Auf einen Link geklickt und der Bildschirm wird schwarz, unzählige Daten verloren und die Geschäftsfähigkeit über noch unbekannten Zeitraum ausgesetzt. Eindeutig: Hier waren Hacker am Werk. Dass Phishing E-Mails inzwischen schwieriger zu erkennen sind als der sprichwörtliche afrikanische Prinz, der einem Geld überweisen möchte, ist bekannt. Häufig sind diese kaum vom Original zu unterscheiden und stellen Anwenderinnen und Anwender vor Herausforderungen, welchen Inhalten sie trauen können und welchen nicht. Und dabei stellt Phishing nur eine von vielen Möglichkeiten dar, wie Angreifende an Organisationsdaten gelangen können.

Cyber-Security ist ein Feld, das stetig und für viele Organisationen im Rahmen der fortschreitenden Digitalisierung nicht zu überblicken ist. Bei unserer Cyber-Security-Beratung helfen die Experten von Althammer & Kill Ihnen, wieder Herr der Lage zu werden. Wir prüfen Ihre Anwendungen und Systeme auf Herz und Nieren, haben stets einen Überblick über die aktuellen Methoden und Technologien der Hacker und simulieren Angriffe, damit Sie optimal vorbereitet sind und Risiken minimiert werden können.

IT-Awareness-Schulung

Für mehr Sicherheitsbewusstsein: Trotz modernster Systeme kommt es dennoch immer wieder zu großen Daten-Leaks. Als Datentreuhänder begleiten wir Sie bei der Durchführung von Security Awareness-Kampagnen sowie Phishing-Simulationen, um das Bewusstsein Ihrer Mitarbeitenden zu stärken und Risiken zu minimieren.

Microsoft 365 Co-Managed Security & Compliance

Überblick behalten: Cloud-Angebote stellen hohe Anforderungen an Administratoren, Projekt- und IT-Leiter und verlangen während des ganzen Prozesses viele zeitliche und kognitive Ressourcen. Mit unserem Co-Managed Security & Compliance-Service behalten wir für Sie den Überblick und wählen gemeinsam mit Ihnen die richtigen Strategien aus.

Penetrationstest

Lücken schließen: Sie denken Ihre Anwendungen sind sicher, bis Sie gehackt werden. Wir gehen selbst auf die Suche und testen in freundlicher Absicht Ihre Systeme auf Lücken und Anfälligkeiten. So können Sie effektiv und auf direktem Wege Schwachstellen schließen. Für Hardware, Netzwerk, Mailsystem, Cloud, Webseite & Web-Anwendungen.

Beratung für Cyber-Security Ihrer Organisation

Es gibt keine Systeme, die sicher sind, nur Systeme, die noch nicht gehackt wurden. Ihre Daten zu 100 % vor Angriffen zu schützen, ist unrealistisch. Dafür entwickelt sich Technologie zu schnell weiter, wodurch jeden Tag neue Bedrohungen entstehen. Man kann jedoch bewusst darauf achten, keine digitalen Risiken einzugehen und entsprechende Maßnahmen für Informationssicherheit und Cyber-Security treffen.

Wir unterstützen Sie beim Aufbau solcher Maßnahmen und entwickeln gemeinsam mit dem Management und der IT-Konzepte, für eine nachhaltige Cyber-Security Governance. Egal, ob das Problem vor oder hinter dem Computer sitzt und egal, ob On-Premise oder Cloud-Lösung, wir unterstützen Sie bei der Absicherung Ihrer Daten und sorgen für gelebte Cyber-Sicherheit in Ihrer Organisation.

Den Erfolg unserer Arbeit in Ihrem Unternehmen lassen wir uns auch gern in einem Auditierungsprozess durch eine ISO-Zertifizierung bestätigen. So wird nicht nur die Angemessenheit der Maßnahmen belegt, sondern auch für Vertrauen bei Ihren Kunden gesorgt.

Schulung & Sensibilisierung

No leaks please: Schulungen zum Anfassen vor Ort. Und Zugang zur LearnBase für orts- und zeitunabhängiges Lernen und Trittsicherheit auf jedem IT-Gelände – immer aktuell.

Basis-Check IT-Sicherheit

Betriebsblindheit schleicht sich früher oder später ein, auch bei Themen wie Cyber-Security. Wir betrachten das Thema IT-Sicherheit mit einem 360°-Ansatz und können Ihnen so zu einem Rundumblick auf Ihre IT-Organisation verhelfen.

Security-Check Netzwerke

Wenn Geräte in Netzwerken eingebunden sind, werden sie einer Vielzahl von Angriffswegen ausgesetzt. Wir prüfen Ihre Netzwerk-Infrastruktur, skizzieren Angriffswege und helfen Ihnen dabei, Schwachstellen in Systemen aufzudecken.

Security-Check Webanwendungen

Sie setzen verschiedene Webanwendungen ein, die alle ein potenzielles Angriffsrisiko darstellen. Ohne Security-Check Webanwendungen kann es zu meldepflichtigen Datenpannen und Informationsabflüssen, sowie zu einer Einschränkung in der Verfügbarkeit der Dienste und somit zu einem wirtschaftlichen Schaden für das Unternehmen führen.

OSINT-Assessment: Informationen zu Ihrer Organisation

Wir finden, was andere später gegen Sie verwenden könnten. Interne Präsentationen, Datenbanken oder Quartalszahlen: Viele Informationen sollten nicht nach außen gelangen, stehen aber unter Umständen für jeden frei einsehbar im Internet. Wir spüren frei verfügbare Informationen über Ihrer Organisation im Web auf und versetzen Sie in die Lage, realistische Angriffsszenarien abzuwehren.

Code-Review

Wir analysieren systematisch Ihren Quellcode, um vorhandene Sicherheitslücken aufzuspüren und sorgen so für die Qualitätssicherung Ihres Codes. Besonderes Augenmerk legen wir auf sicherheitsrelevante Aspekte des Quellcodes, um es Angreifern so schwer wie möglich zu machen, in die Anwendung einzubrechen.

Aktuelle Cloud- & Cyber-Security-News & -Termine

In einem schnelllebigen Umfeld wie der Cyber- und Informationssicherheits-Branche, braucht es regelmäßige Updates zu aktuellen Entwicklungen. Damit Sie immer auf dem neuesten Stand sind, halten wir Sie mit unserem Blog auf dem Laufenden.

Künstliche Intelligenz (KI) im Social Media Marketing

Künstliche Intelligenz kann eine große Hilfe im Social Media Marketing sein. Sie unterstützt Unternehmen und Organisationen dabei, ihre Social-Media-Strategie zu verbessern. Aber auch wenn KI viele Vorteile hat, ist es wichtig, den Datenschutz zu beachten.

Informationssicherheit im Energiesektor: ISMS, B3S und NIS-2

Ein Informationssicherheitsmanagementsystem (ISMS) ist für Organisationen im Energiesektor unerlässlich, um die strengen Vorgaben aus der Kritis-Verordnung, dem B3S und der NIS-2-Richtlinie zu erfüllen.

Webinar: NIS-2: Was bedeutet die Richtlinie für mein Unternehmen?

Fallen Sie unter NIS-2? Ihnen werden Methoden gezeigt, mit denen Sie prüfen können, ob Sie unter die Richtlinie fallen.

Webinar: NIS-2: Was bedeutet die Richtlinie für mein Unternehmen?

Fallen Sie unter NIS-2? Ihnen werden Methoden gezeigt, mit denen Sie prüfen können, ob Sie unter die Richtlinie fallen.

Webinar: NIS-2: Was bedeutet die Richtlinie für mein Unternehmen?

Fallen Sie unter NIS-2? Ihnen werden Methoden gezeigt, mit denen Sie prüfen können, ob Sie unter die Richtlinie fallen.

Sie haben Interesse an unserer Cloud- & Cyber-Security-Beratung?

Wir unterstützen Sie bei der Sicherung Ihrer Systeme und der Schulung Ihrer Mitarbeitenden. Egal, ob Security Awareness oder Penetrationstest, wir finden individuelle Lösungen, um Cyber-Security in Ihren Organisationsalltag zu integrieren und die Eintrittswahrscheinlichkeit eines Cyber-Sicherheits-Risikos zu minimieren.

An unseren Standorten in Hannover, Düsseldorf und Mannheim unterstützen wir Sie umfassend: Als Unternehmen für digitale Sicherheit und Datenschutz bieten wir Ihnen:

- Datenschutzberatung

- Beratung zur Informationssicherheit

- Compliance-Beratung

- und sind darüber hinaus Anbieter für ein rechtskonformes Hinweisgebersystem.

Informationen zum Umgang mit Ihren Daten können Sie unseren Datenschutzhinweisen entnehmen.