Blog

Möchten Sie stets auf dem neuesten Stand bleiben, wenn es um Datenschutz, Informationssicherheit, Künstliche Intelligenz sowie Compliance geht? Dann verpassen Sie nicht unseren exklusiven "Compliance Update" Newsletter!

Datenschutz im KI-Zeitalter: Harmonisierung oder Konflikt?

Wie die DSGVO und KI-Verordnung miteinander ringen und welche Weichen für eine zukunftsfähige Regulierung gestellt werden müssen.

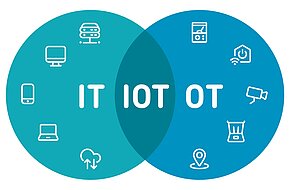

Fast jedes Unternehmen in der Industrie betroffen: Informationssicherheit ganzheitlich über IT und Operational Technology hinweg denken

Mehr als die Hälfte der befragten Unternehmen verzeichnete im letzten Jahr einen Cybervorfall, drei Viertel glauben, davon in den nächsten Monaten betroffen zu sein. Das sollte die Verantwortlichen für Informationssicherheit in Unternehmen hellhörig werden lassen.

Künstliche Intelligenz in der Automobilwirtschaft: Im Spannungsfeld zwischen technologischem Fortschritt und Datenschutz

Besonders die Automobilwirtschaft forscht stark an Technologien, die auf Machine Learning basieren, und kann durch den Einsatz von KI erheblich profitieren. Gleichzeitig müssen die Risiken hinsichtlich des Datenschutzes und Cybersicherheit sorgfältig abgewogen werden.

Das KI-Zeitalter - Die eigentliche Revolution steht uns erst noch bevor.

Innerhalb von nur zwei Jahren sind die Zugriffszahlen von ChatGPT auf monatlich 3,7 Milliarden Nutzende gestiegen. Während sich populäre KI-Dienste immer größerer Beliebtheit erfreuen, steht uns die eigentliche KI-Revolution erst noch bevor

Data Privacy Framework, KI-VO und “America First” – Herausforderungen für Europas Digitalisierung

Donald Trumps zweite Amtszeit könnte gravierende Folgen für den europäischen Datenschutz und die Digitalregulierung haben. Erfahren Sie, warum der transatlantische Datentransfer und die europäische KI-Strategie vor einer ungewissen Zukunft stehen.

Wie die Frank Wagner Holding GmbH durch ein ISMS nach NIS-2-Richtlinie ihre IT-Sicherheit nachhaltig stärkte

In unserer Case Study erfahren Sie, wie die Frank Wagner Holding GmbH die NIS-2-Richtlinie als Rahmen für die Einführung eines ISMS nach ISO 27001 genutzt hat, um ihre IT-Sicherheit zu verbessern.

KI ohne Risiko? So entwickeln Sie eine nachhaltige Strategie mit Schwellwertanalyse zum Datenschutz

Künstliche Intelligenz birgt Chancen und Risiken. Erfahren Sie, wie Sie mit der Schwellwertanalyse eine nachhaltige, datenschutzkonforme KI-Strategie entwickeln.

NIS-2 und die Umsetzung in deutsches Recht – Herausforderungen und Diskussionen

Die NIS-2-Richtlinie stellt Unternehmen vor neue IT-Sicherheitsanforderungen. Doch die Umsetzung in deutsches Recht sorgt für Unsicherheiten und Herausforderungen, insbesondere bei Datenschutz und der Harmonisierung in der EU.

Vom Hype zum konkreten Nutzen: Das Norddeutsche KI-Forum 2025

Künstliche Intelligenz (KI) ist längst keine ferne Zukunftsvision mehr – sie hat Einzug in unsere Geschäftswelt erhalten und bietet enorme Chancen für Unternehmen, Behörden und Kommunen. Doch wie kann der Hype um KI in greifbaren Nutzen umgewandelt werden? Genau dieser Frage widmet sich das erste Norddeutsche KI-Forum am 19. und 20. Februar 2025 in Hannover.

Der Einfluss von KI auf die Datenanalyse und deren Auswirkungen auf den Datenschutz

Wie beeinflusst KI die Datenanalyse und welche datenschutzrechtlichen Fragen ergeben sich daraus?

Novellierung DSG-EKD tritt am 01.05.2025 in Kraft

Am 01.05.2025 tritt die Novellierung des DSG-EKD in Kraft. Die Anpassungen stärken Transparenz, Rechte von Betroffenen und harmonisieren kirchliches Datenschutzrecht mit der DSGVO.

Kriterienkatalog C5: Was Sie wissen müssen

Das Gesetz zur Beschleunigung der Digitalisierung des Gesundheitswesens (Digital-Gesetz – DigiG) vom 22. März 2024 ebnet den Weg für eine digitale Transformation und ein modernes, patientenzentriertes Gesundheitssystem.

Die ISO/IEC 27001: Änderungen und Anpassungsbedarf für Unternehmen

Die ISO/IEC 27001 wurde aktualisiert – Unternehmen müssen ihr ISMS an die neuen Anforderungen anpassen. Erfahren Sie, welche Änderungen die Norm bringt und wie unsere ISMS-Beratung Sie dabei unterstützen kann.

NIS-2-Richtlinie: Deutschland verpasst die Frist – Was Unternehmen jetzt tun können

Der Stichtag für die nationale Umsetzung der NIS-2-Richtlinie war am 17. Oktober 2024.

Responsible AI: KI und Datenschutz

Responsible AI (oder auf Deutsch „Verantwortungsvolle KI“) ist ein Konzept, das sich auf die Entwicklung und Implementierung von KI-Systemen konzentriert, die ethische, soziale und rechtliche Aspekte berücksichtigen.

Business Continuity Management – Notfällen effektiv begegnen

Spätestens seit der Einführung der NIS-2-Richtlinie ist das Business Continuity Management (BCM) ein zentrales Thema für viele Unternehmen.

Künstliche Intelligenz (KI) im Social Media Marketing

Künstliche Intelligenz kann eine große Hilfe im Social Media Marketing sein. Sie unterstützt Unternehmen und Organisationen dabei, ihre Social-Media-Strategie zu verbessern. Aber auch wenn KI viele Vorteile hat, ist es wichtig, den Datenschutz zu beachten.

Informationssicherheit im Energiesektor: ISMS, B3S und NIS-2

Ein Informationssicherheitsmanagementsystem (ISMS) ist für Organisationen im Energiesektor unerlässlich, um die strengen Vorgaben aus der Kritis-Verordnung, dem B3S und der NIS-2-Richtlinie zu erfüllen.

Künstliche Intelligenz: Grundlagen, Lernmethoden und Datenschutz

Was ist Künstliche Intelligenz (KI) überhaupt? Wie lernt sie und welche Arten des Lernens gibt es? Außerdem beleuchten wir wichtige Aspekte des Datenschutzes und der Informationssicherheit bei der Nutzung von KI-Systemen.

Die KI-VO: Was die neue KI-Verordnung für Unternehmen und Bürger bedeutet

Die neue KI-Verordnung (KI-VO) der EU tritt am 1. August 2024 in Kraft. Was bedeutet das für Unternehmen und Bürger? Erfahren Sie alles über die Übergangsfristen, Risikoklassen und die strengen Anforderungen an Hochrisiko-KI-Systeme.

Blick hinter die Kulissen: Der Hochschulzertifikatskurs "Datenschutzmanagement"

Für das Lernen unterscheidet die Wissenschaft verschiedene Motivationsformen wie Interesse, Zielidentifikation, Erfolg, intrinsische oder extrinsische Motivation. Erstaunlicherweise – vor allem im Hinblick auf Datenschutz – ist Leidensdruck eine bisher kaum beachtete Variante.

Rechtskataster: Ihr Werkzeug für effizientes Compliance-Management

Ein Rechtskataster im Unternehmen ist ein unverzichtbares Instrument zur Verwaltung und Einhaltung der rechtlichen Verpflichtungen. Angesichts der zunehmenden Komplexität der rechtlichen Anforderungen und der fortschreitenden Digitalisierung wird es immer wichtiger, ein Rechtskataster erstellen zu lassen. Der folgende Beitrag beleuchtet die rechtlichen und administrativen Vorteile und dessen Notwendigkeit für Ihr Unternehmen.

Sicher Tippen, sicher gewinnen – Datenschutz beim EM-Tippspiel

In wenigen Tagen startet die Fußball-Europameisterschaft 2024 in Deutschland und viele Unternehmen bzw. ihre Mitarbeitenden fiebern jetzt schon dem ersten Anstoß entgegen. Zu diesem Ereignis werden viele Unternehmen ein Tippspiel anbieten. Was viele Unternehmen hierbei vergessen, sind datenschutzrechtliche Vorkehrungen zu treffen. Was ist also bei Tippspielen datenschutzrechtlich zu beachten?

EU-Richtlinie NIS-2 in Krankenhäusern: Wie ist es um die Cybersicherheit bestellt?

Erfahren Sie hier alles zu den Themen Cybersicherheit und NIS-2 in Krankenhäusern! Schwellwerte, Sicherheitsmaßnahmen, Compliance – jetzt informieren!

Künstliche Intelligenz und Cybercrime

Künstliche Intelligenz (KI) hat sich in den letzten Jahren zu einer der am meist diskutierten neuen Technologien entwickelt.

Informationssicherheitsmanagementsystem (ISMS) - Was ist das?

In der digitalisierten Welt von heute ist die Sicherheit unserer Informationen von größter Bedeutung. Doch was genau bedeutet Informationssicherheit und wie kann man sie systematisch angehen? Ein Schlüsselkonzept in diesem Bereich ist das Informationssicherheitsmanagementsystem (ISMS).

Was macht eigentlich das EU-Lieferkettensorgfaltspflichtengesetz?

Schon am 23.02.2022 hatte die EU-Kommission einen ersten Vorschlag für eine europäische Lieferketten-Richtlinie vorgelegt: Unternehmen innerhalb der Europäischen Union sollen verpflichtet werden, die negativen Auswirkungen ihrer Wirtschaftstätigkeit, insbesondere in Bezug auf ihre globalen Lieferketten, auf Menschenrechte und Umwelt zu reduzieren. Erfahren Sie in diesem Beitrag alles Wichtige über Hintergrund, Inhalt und Komplexität bei der Umsetzung des EU-Lieferkettensorgfaltspflichtengesetzes.

FAQ-Hinweisgeberschutzgesetz

Auch wenn klar ist, dass das Hinweisgeberschutzgesetz Veränderungen in Organisationen nach sich ziehen muss, wirft es häufig Fragen auf. Wir haben bei Christian Klande, Berater bei Althammer & Kill und Compliance Experte, nachgefragt.

Künstliche Intelligenz im Gesundheitswesen – Vom Hype auf dem Weg zu konkretem Nutzen

Nach dem Start des KI-Dienstes ChatGPT im November 2022 hat das Angebot innerhalb von nur zwei Monaten mehr als 100 Millionen Menschen erreicht.

Und täglich grüßt der Cozy Bear

Erneut sorgt eine bereits bekannte Hacker-Gruppe für Aufsehen bei Unternehmen, NGOs und staatlichen Organen. Cozy Bear hat erfolgreich einen Angriff auf Microsoft durchgeführt und nutzt die erlangten Informationen, um Kunden des Konzerns weltweit ins Visier zu nehmen.

Einsatz von Microsoft 365 durch die EU-Kommission verstößt gegen das Datenschutzrecht

Was genau wurde festgestellt? Welche Maßnahmen wurden verhängt? Welche Auswirkungen hat der Beschluss auf Verantwortliche und was müssen Sie jetzt tun, um Microsoft 365 datenschutzkonform einzusetzen? Wir geben Antworten.

Auskunftsersuchen nach Art. 15 DSGVO

Der Auskunftsanspruch nach Art. 15 DSGVO ist das wohl am häufigsten genutzte Betroffenenrecht. Dementsprechend ist er auch regelmäßig Gegenstand gerichtlicher Auseinandersetzungen. Zugleich kann eine Auskunftserteilung zahlreiche Fallstricke enthalten. Daher möchten wir Sie über die wesentlichen Aspekte des DSGVO-Artikels informieren und Ihnen darüber hinaus auch aktuelle Gerichtsurteile zum Thema Auskunftsersuchen nach DSGVO vorstellen.

„Kein Backup, kein Mitleid“ – auch in der Cloud?

Der Trend hin zu Cloud-Anwendungen ist ungebrochen. Neben den Vorteilen wie hoher Flexibilität und Skalierbarkeit, weltweiter ständiger Verfügbarkeit und Entlastung der eigenen IT ist es – nicht zuletzt vor dem Hintergrund der stetig wachsenden Bedrohung durch Cyberkriminelle, die mittels eingeschleuster Ransomware Daten verschlüsseln und ganze Betriebe lahmlegen – die Sicherheit der wertvollen Daten, die „die Cloud“ für Unternehmen attraktiv macht.

Informationssicherheit – ja, aber wie? Der BSI-Grundschutz als Baukastensystem

Wer kennt das nicht – im Unternehmen soll die Informationssicherheit aufgebaut werden und schon steht man vor einem großen Fragezeichen. Welcher Standard ist der richtige? Soll eine Zertifizierung angestrebt werden? Und wie wählt man die richtigen Maßnahmen aus und setzt sie effizient um?

Zertifizierung und Standards im Compliance-Bereich?

Wer sich mit Informationssicherheit oder Qualitätsmanagement beschäftigt, kennt die Normen ISO 27001 und ISO 9001. Aber auch im Bereich Compliance legt die Internationale Organisation für Normung (kurz ISO) Standards fest.

Welche gibt es überhaupt? Und für wen ist diese Zertifizierung notwendig und wo kann man sie durchführen?

KI soll beherrschbar bleiben

Nicht zuletzt das große Interesse an der Veröffentlichung von ChatGPT hat künstliche Intelligenz (KI) zum Lieblingsthema der Marketingabteilungen vieler Tech-Unternehmen gemacht.

Datenklassifizierung – ein Schritt zur Datensicherheit

Datenklassifizierung ist ein wichtiger Prozess, um die Sicherheit sensibler Informationen zu gewährleisten. Durch die Klassifizierung können Unternehmen ihre Daten entsprechend ihrem Schutzbedarf einordnen und angemessene Sicherheitsmaßnahmen ergreifen. Diese Einordnung in die Datensicherheit ermöglicht es, potenzielle Risiken zu identifizieren und präventive Maßnahmen zu treffen.

Was ist ein Datenschutzmanagementsystem (DSMS)?

Was beinhaltet ein DSMS? Wann sollte ich den Aufbau eines DSMS in Angriff nehmen, welche Inhalte müssen bedacht werden und was muss ich beim Betrieb beachten?

Quishing: Die gefährliche „QR-Code“-Falle

In der heutigen digitalen Welt sind wir ständig mit neuen Gefahren konfrontiert, die unsere Online-Sicherheit und die Ihrer Organisation oder Ihres Unternehmens bedrohen. Eine dieser sich entwickelnden Bedrohungen ist das Quishing, eine Form des Phishings, das auf raffinierte Weise persönliche Informationen und sensible Daten stiehlt.

Microsoft 365 und die Handreichung einiger Aufsichtsbehörden

Im September 2023 haben der LfD Niedersachsen und die LDI NRW gemeinsam mit vier weiteren Aufsichtsbehörden eine Handreichung veröffentlicht, um Verantwortliche bei der Einhaltung ihrer datenschutzrechtlichen Pflichten beim Einsatz von „Microsoft 365“ zu unterstützen.

Das Lieferkettensorgfaltspflichtengesetz und seine Bedeutung für KMU

Am 1. Januar 2023 ist das Lieferkettensorgfaltspflichtengesetz (LkSG) in Kraft getreten. Seitdem gilt es zunächst für alle Unternehmen mit Sitz in Deutschland und mehr als 3.000 Mitarbeitenden. Ab dem 1. Januar 2024 sinkt die Schwelle auf 1.000 Mitarbeitende.

Der neue TISAX-Prüfkatalog

In der heutigen digitalisierten Welt ist die Informationssicherheit zu einem kritischen Thema für Unternehmen geworden, insbesondere in sensiblen Branchen wie der Automobilindustrie. TISAX steht für Trusted Information Security Assessment Exchange und ist ein standardisiertes Verfahren, das von der Automobilindustrie entwickelt wurde, um die Sicherheit von IT-Systemen und Daten in der Lieferkette zu gewährleisten.

Beschäftigtendatenschutz – In Deutschland nichts Neues

Beschäftigtendaten sind ein besonderes Gut. Daher hat Deutschland als EU-Mitgliedsstaat von Art. 88 Abs. 1 DSGVO Gebrauch gemacht und mit § 26 BDSG eine „spezifischere Vorschrift(..) zur Gewährleistung des Schutzes der Rechte und Freiheiten hinsichtlich der Verarbeitung personenbezogener Beschäftigtendaten im Beschäftigungskontext, insbesondere für Zwecke der Einstellung, der Erfüllung des Arbeitsvertrages (…)“ geschaffen. Ob diese Vorschrift so spezifisch ist, soll in diesem Beitrag geklärt werden.

Quantensichere Verschlüsselung: Warum ist sie wichtig?

In unserer digital vernetzten Welt sind Cyberangriffe und Datenverletzungen leider alltäglich. Mit dem Fortschritt in der Quantencomputertechnologie droht eine noch größere Gefahr für unsere digitalen Sicherheitssysteme. Quantencomputer haben das Potenzial, viele der heute verwendeten Verschlüsselungsmethoden zu durchbrechen. Daher ist die Entwicklung von quantensicheren Verschlüsselungsmethoden nicht nur von wissenschaftlichem Interesse, sondern eine dringende Notwendigkeit für die Zukunft der Cyber-Sicherheit.

Grundlagen zum datenschutzrechtlichen Löschkonzept

Vielen Organisationen fällt es schwer, Löschregeln für personenbezogene Daten festzulegen. Dadurch kann es zu Umsetzungsdefiziten bei den rechtlichen Löschvorgaben kommen.

noyb reicht Beschwerde gegen Fitbit ein

Am 31. August 2023 hat der Verein „noyb – Europäisches Zentrum für digitale Rechte“ in drei Ländern (Österreich, Niederlande und Italien) Beschwerden gegen Fitbit, den Anbieter der gleichnamigen Fitness-Tracker, eingelegt. Fitbit, das seit 2021 zu Google gehört, wird vor allem mangelnde Transparenz und fehlende Informationen zu Drittlandsübermittlungen vorgeworfen.

Datenschutzvorfälle – richtig reagieren und handeln

Der Gesetzgeber spricht von einer "Verletzung des Schutzes personenbezogener Daten" und meint damit die Vernichtung, die unbefugte Offenlegung, die unbefugte Veränderung von, sowie den unbefugten Zugang zu personenbezogenen Daten. Dabei ist es unerheblich, ob den Verantwortlichen ein Verschulden trifft oder nicht.

Der Digital Services Act – „Gatekeeper“ stärker reguliert

Seit dem 25.08.2023 gelten die neuen Regelungen des Digital Services Acts (DSA) für die größten Internet-Plattformen und Suchmaschinen und erlegt ihnen eine Vielzahl an Vorschriften auf. Die sogenannten „Gatekeeper“ – Plattformen mit mindestens 45 Millionen Nutzerinnen und Nutzer in der EU – werden im Bestreben, Desinformation und Intransparenz in Netz zurückzudrängen, stärker in die Pflicht genommen.

Der Microsoft-Cloud-GAU – wenn der Einbrecher einen Generalschlüssel hat

Offenbar monatelang hatten die als Storm-0558 bekannten Angreifer Zugriff auf Microsoft Cloud-Dienste und die darin gespeicherten Kundendaten. Das ist mehr als besorgniserregend.

Biometrische Sicherheitstechnologien: Die sicherste Art der Authentifizierung?

In einer Welt, die von immer fortschrittlicheren Technologien geprägt ist, hat das Thema Informationssicherheit eine entscheidende Rolle übernommen. Ein Bereich, der besonders an Bedeutung gewonnen hat, ist die biometrische Sicherheitstechnologie. Die Verwendung von biometrischen Daten zur Identifizierung und Authentifizierung revolutioniert die Art und Weise, wie wir auf unsere digitalen Geräte und Systeme zugreifen – aber ist sie auch sicher?

Anonymisierung und Pseudonymisierung personenbezogener Daten – ein kurzer Vergleich

Beide Maßnahmen werden verwendet, um es Dritten zu erschweren, aus einem Datensatz Personenbezüge abzuleiten, durch beide Maßnahmen kann das Datenschutzniveau mit vergleichsweise geringem Aufwand erhöht werden – wo also liegt genau der Unterschied?

Cyber, Blockchain, XSS, Cloud und Co. – Informationssicherheit muss leicht verständlich sein.

An allen Ecken und Enden der Welt sind Kriminelle am Werk, die die Unsicherheit im Umgang mit digitalen Medien, Geräten und Anwendungen ausnutzen, um immer wieder erfolgreich Unternehmen zu attackieren. Dabei werden doch unzählige Mittel aufgebracht, um Mitarbeitende zu schulen und zu sensibilisieren, um somit hoffentlich für Sicherheit zu sorgen.

Zweckbindung – ein Datenschutzgrundsatz

Die zentralen Prinzipien des Datenschutzes des Art. 5 DSGVO – oft wird an ihnen nur auf dem Weg zu den Rechtsgrundlagen des Art. 6 vorbeigeblättert. Dabei sind sie die abstrahierte Basis vieler Detailregeln, die sich in der Verordnung finden. Bei Verständnisfragen zu anderen Normen, aber auch bei der Überprüfung der Datenschutzkonformität von Verarbeitungstätigkeiten lohnt es, sich die dort definierten sechs Verarbeitungsgrundsätze ins Gedächtnis zu rufen.

Cybersecurity in der modernen Welt: Lücken, Risiken und Präventionsstrategien

In der heutigen digitalisierten Welt ist die Sicherheit unserer IT von entscheidender Bedeutung. Doch trotz der zunehmenden Abhängigkeit von IT-Systemen zeigen Studien immer wieder, dass sowohl öffentliche als auch private Sektoren in Deutschland erhebliche Schwachstellen in ihrer IT-Sicherheit aufweisen. Ein großer Teil dieser Schwachstellen ist auf veraltete Verschlüsselungsmethoden und den Mangel an Anpassungen an die weltweit mobil arbeitenden Menschen zurückzuführen. (Cyberconference, 2023)

Pur-Abo-Modelle – grünes Licht für „Daten-Paywalls“?

Daten sind bares Geld wert - dass Daten einen Geldwert haben und sich mit dem Handel von Daten viel Geld verdienen lässt, ist längst bekannt. Der Kauf und Verkauf von persönlichen Daten ist ein Milliardengeschäft.

FAQ zum Angemessenheitsbeschluss

Was ist das Trans-Atlantic Data Privacy Framework (TADPF)? Wie bewerten die Datenschutzbehörden (kirchlich und weltlich) den Angemessenheitsbeschluss? Und fällt mit dem Angemessenheitsbeschluss die Notwendigkeit einer Datenschutzfolgeabschätzung weg? In unserem FAQ widmen wir uns den wichtigsten Fragen zum neuen Beschluss.

Schneller als erwartet – Angemessenheitsbeschluss zum Datentransfer EU-USA

Standfester Rechtsrahmen oder Schrems III? Am 10.07.2023, hat die EU-Kommission ihren Angemessenheitsbeschluss für den neuen Datenschutzrahmen EU-USA (Data Privacy Framework) angenommen und damit wieder die rechtliche Basis für den Transfer personenbezogener Daten in die USA geschaffen.

Die NIS-2-Richtlinie und ihre Auswirkungen auf deutsche Unternehmen

Die EU-Richtlinie zur Netz- und Informationssicherheit (NIS-2) ist die überarbeitete Version der NIS-Richtlinie, welche 2016 verabschiedet wurde, um die Cyber-Sicherheitsstandards in der gesamten Europäischen Union zu erhöhen. Sie stellt ein entscheidendes Instrument für die Sicherung der digitalen Infrastruktur dar und hat direkte Auswirkungen auf zahlreiche Unternehmen in Deutschland.

Informationen auf Knopfdruck: So funktioniert die elektronische Patientenakte

Ab dem 1. Januar 2021 können alle gesetzlich Versicherten von ihrer Krankenkasse eine elektronische Patientenakte (ePA) erhalten, in der medizinische Befunde und Informationen aus früheren Untersuchungen und Behandlungen über Praxis- und Krankenhausgrenzen hinweg umfassend gespeichert werden können. Die ePA ist eine versichertengeführte elektronische Akte, deren Nutzung für die Versicherten freiwillig ist. Die Versicherten entscheiden selbst, ob und wie sie die ePA nutzen wollen.

Die Bedeutung von KI bei Cyber-Angriffen auf Unternehmen und Organisationen

In der Informationssicherheit gibt es eine Vielzahl von Herausforderungen, die Unternehmen und Organisationen bewältigen müssen, um eine angemessene Sicherheit von Informationen und Daten zu gewährleisten – das umfasst die Sicherung von Daten in digitaler und physischer Form sowie die Gewährleistung der Verfügbarkeit, Integrität und Vertraulichkeit von Informationen.

Ganzheitliche IT-Compliance

Gemeint ist ein umfassender Ansatz zur Erfüllung von IT-Compliance-Anforderungen in einem Unternehmen – es geht also nicht nur um die Einhaltung bestimmter Vorschriften oder Richtlinien, sondern auch um die Implementierung von Strategien und Prozessen, die sicherstellen, dass die IT-Systeme und -Prozesse des Unternehmens den Anforderungen in Bezug auf Sicherheit, Datenschutz, Governance und Risikomanagement entsprechen.

Aller guten Dinge sind drei – der EuGH schafft Klarheit

Im Mai 2023 hat der Europäische Gerichtshof gleich drei grundlegende Urteile in Bezug auf die Datenschutz-Grundverordnung veröffentlicht. Die Entscheidungen betreffen den Begriff „Kopie“ im Rahmen des Auskunftsrechts gem. Art. 15 Abs. 3 DSGVO, den Schadensersatz nach der DSGVO und die (Nicht) Unrechtrechtmäßigkeit der Verarbeitung bei Verstoß gegen die Rechenschaftspflicht nach Art. 5 DSGVO.

Was ist Phishing und Social Engineering?

Social Engineering beschreibt ganz allgemein die Beeinflussung von Personen mit dem Ziel, bestimmte Aktionen auszuführen oder sensible Informationen preiszugeben. Phishing hingegen ist eine Methode des Social Engineering, die auf den Versuch abzielt eine breite Masse von Personen zu täuschen. Hierbei wird häufig darauf abgezielt, dass Personen den Link einer Phishing-Mail anklicken, um durch Täuschung sensible Daten zu erlangen.

Cybervorfälle auch 2023 eines der größten Unternehmensrisiken

Vor einem Hackangriff ist kein Unternehmen, ob groß oder klein, keine Organisation und keine staatliche Institution sicher. Es ist nicht mehr die Frage, ob ein Angriff erfolgt, sondern nur wann.

Die Bedeutung von IT-Notfallplänen für Unternehmen

Bewältigung von Cyberangriffen, psychische Belastung und Wiederherstellungskosten. In der heutigen, vernetzten Geschäftswelt sind Unternehmen und Organisationen stärker denn je von Cyberangriffen bedroht.

Quo vadis TADPF?

Das neue Abkommen soll die problematischen Datenexporte in die USA auf eine rechtssichere Grundlage stellen. Erklärtes Ziel des transatlantischen Datenschutzrahmens ist, durch Umsetzung der vereinbarten Executive Orders das Schutzniveau in den USA so anzuheben, dass ein Angemessenheitsbeschluss nach Art. 45 DSGVO wieder möglich wird.

„ChatGPT: Schreibe einen Datenschutzartikel, der viele Klicks erhalten wird“

Von ChatGPT hat bestimmt schon jede Person gehört. Seit der Veröffentlichung am 30. November 2022 meldeten sich innerhalb der ersten fünf Tage rund eine Million Nutzende an. Im Januar 2023 sind es bereits über 100 Millionen Nutzer. Damit ist ChatGPT die am schnellsten wachsende Verbraucheranwendung, die es je gab.

Kritische Sicherheitslücke im lokalen Outlook Client

So schnell kanns gehen, einmal nicht richtig aufgepasst und unter Umständen Datenverluste eingebüßt. Aber von vorne: Worum geht’s?

Der BfDI mag das nicht – das Aus für Facebook-Fanpages?

Der Bundesbeauftragte für Datenschutz und Informationsfreiheit (BfDI), Herr Ulrich Kelber, ist kein Fan von Facebook-Fanpages. Seine Einschätzungen dazu veröffentlichte er in mehreren Rundschreiben an öffentliche Stellen (Mai 2019 und Juni 2021). Nach seiner Einschätzung ist der datenschutzkonforme Betrieb einer solchen Facebook-Fanpage nicht möglich.

Zertifikatskurs Datenschutzmanagement

Geschafft! 16 Teilnehmende aus ganz Deutschland haben den Zertifikatskurs Datenschutzmanagement in Kooperation mit Althammer & Kill, Heise und der Hochschule erfolgreich abgeschlossen.

Wir gratulieren den Profis und wünschen viel Erfolg beim Umsetzen des Gelernten in den Berufsalltag.

Der Grundsatz der Datenminimierung – was ist damit gemeint?

Als eines der zentralen Prinzipien des Datenschutzes findet sich der Grundsatz der Datenminimierung in der DSGVO wieder. Gemäß Art. 5 Abs. 1 lit. c) DSGVO muss die Verarbeitung personenbezogener Daten „dem Zweck angemessen und erheblich sowie auf das für den Zweck der Datenverarbeitung notwendige Maß beschränkt“ sein. Es dürfen also nur diejenigen personenbezogenen Daten verarbeitet werden, die auch wirklich notwendig sind.

Informationssicherheit mit System

Informationen sind seit jeher Wettbewerbsvorteil, Wissensvorsprung und Grundlage eines jeden entsprechenden Handelns. Stehen die Informationen nicht mehr zur Verfügung, kann dies massive Probleme – bis hin zur Insolvenz – mit sich bringen.

Warum sind Penetrationstests so wichtig?

Für Cyberkriminelle stehen Angriffe auf IT-Systeme von Unternehmen und Organisationen auf der Tagesordnung. Aus diesem Grund sollten Unternehmen der Bedrohung immer einen Schritt voraus sein und mittels Penetrationstests – kurz Pentests – Gefahren und Risiken erkennen, um ihre Systeme durch den gezielten Einsatz von geeigneten IT-Security-Lösungen aktiv zu schützen.

Abmahnwelle: Schadensersatz bei Verwendung von Google Fonts wegen „individuellem Unwohlsein“

Es ist ein ständig wiederkehrendes Phänomen: Abmahnwellen, die plötzlich über das Land schwappen und Unternehmen mit massenhaften und standardisierten Anspruchsschreiben fluten.

(Digitales) Marketing und DSGVO?

Ohnehin schon als „Digitalisierungs-Bremse“ verschrien, hat die DSGVO bei einer Berufsgruppe einen besonders schweren Stand: Marketing-Abteilungen scheinen besonders häufig an der DSGVO und ihren Vorgaben zu verzweifeln. Aber möchte die DSGVO grundsätzlich die Nutzung von Daten „zu Werbezwecken“ verbieten?

Last Call: Das Hinweisgeberschutzgesetz steht vor der Tür

Nachdem das Bundeskabinett am 27. Juli 2022 seinen Entwurf des Hinweisgeberschutzgesetzes (HinSchG) beschlossen hatte, wurde vom Rechtsausschuss des Bundestages noch eine Beschlussempfehlung vorgelegt (BT-Drs. 20/4909), die zu kleineren Änderungen des Gesetzes führte.

IT-Notfall-Konzept: Warum Cyberangriffe immer ein Rennen gegen die Zeit sind

Cyberangriffe durch Ransomware sind aktueller denn je. Eine Umfrage durchgeführt von dem IT-Sicherheitsunternehmen BlueVoyant, befragte Unternehmen zum Cyberrisikomanagement in ihrer Lieferkette.

Unschuldig verurteilt – warum das Google-Fonts-Urteil des LG München zugleich gut und vollkommen falsch ist

Das LG München hat ein richtungweisendes Urteil gesprochen. Dem Opfer einer Datenschutz-Verletzung wurde ein deutlicher Schadensersatz zugesprochen. Dabei stellte das Gericht fest, dass es nicht auf einen tatsächlichen Schaden ankommt, und nicht einmal auf die konkrete Möglichkeit eines Schadens.

Da kommt was auf uns zu – die EU plant zahlreiche neue Datenschutzgesetze

Die DSGVO ist im fünften Jahr ihrer Gültigkeit. Viele Erfahrungen wurden gemacht, viel Kritik eingesteckt und auch durchaus manches Lob eingefahren – insbesondere international. Nun will die EU nachlegen und hat einige ambitionierte Gesetzinitiativen aufgelegt.

Cybersicherheit – nicht nur für Große

Kleine und mittlere Unternehmen (KMU) bilden das Rückgrat unserer Wirtschaft. Damit sind sie genauso wie „die Großen“ ein Angriffsziel für Cyberattacken – Untersuchungen zeigen zum Beispiel, dass gerade KMUs besonders häufig von Ransomware-Fällen betroffen sind.

Meta und seine Dienste – wer hat unsere Daten?

Spätestens seit dem Cambridge-Analytica (CA)-Skandal 2018 hätten die User der Plattform Facebook hellhörig werden müssen. Damals wurden die Daten von Millionen Facebook-Usern für ein politisches Microtargeting genutzt, um die US-Wahl im Jahre 2018 auf ein politisches Meinungsbild zu lenken. So führte Donald Trump seinen Onlinewahlkampf und konnte damit höchstwahrscheinlich das Wahlverhalten der Wählenden beeinflussen. Auch das Brexit-Referendum 2016 wurde durch intensives Microtargeting begleitet.

Die DSGVO – Wettbewerbsnachteil oder in naher Zukunft weltweiter Standard?

Schrems I und II, Angemessenheitsbeschlüsse, Standardvertragsklauseln, geeignete Garantien, Transfer Impact Assessments – die meisten Lesenden werden diese Begriffe entweder aus der Beratungspraxis oder aus ihrer betriebsinternen Tätigkeit im Rahmen des Datenschutzes kennen. Inzwischen sträuben sich vielleicht bei dem einen oder anderen die Haare, sobald sie diese Schlagwörter hören. In manchen Momenten lässt sich nachvollziehbar die Frage stellen, ob die ursprüngliche Idee des Wettbewerbsvorteils durch die DSGVO sich wirklich realisiert hat oder überhaupt noch realisieren kann.

Beschäftigtenverzeichnis der ambulanten Pflege (BeVaP)

Im § 293 Abs. 8 SGB V ist die Erstellung eines bundesweiten Verzeichnisses der ambulanten Leistungserbringer sowie der bei den Leistungserbringern beschäftigten Personen geregelt. Dabei werden die Beschäftigten erfasst, die „häusliche Krankenpflege nach § 37, außerklinische Intensivpflege nach § 37c oder Leistungen der häuslichen Pflegehilfe im Sinne des § 36 Absatz 1 des Elften Buches erbringen.“

Was sind eigentlich Penetration-Tests und warum sind sie sinnvoll?

Täglich gibt es neue Hacking-Angriffe auf die Systeme der deutschen Wirtschaft. In einer digitalen Welt ist es schwer den Überblick zu behalten, welche Systeme für externe Personen sichtbar sind und ob sich all diese Systeme auf dem aktuellen Stand befinden. Abhilfe können sogenannte Penetration-Tests schaffen.

Das Metaverse – eine virtuelle Welt aus der Sicht des Datenschutzes

Die Idee eines digitalen Universums tauchte erstmals 1992 in dem Roman "Snow Crash" des Autors Neal Stephenson auf. In diesem Roman konnten die Figuren mit Hilfe ihrer Avatare Zuflucht in einer solchen digitalen Welt suchen. Dreißig Jahre später sind wir dieser Vision eines digitalen Universums näher als je zuvor. Laut dem Metaverse-Bericht des European Parliamentary Research Services könnte das Metaverse innerhalb der nächsten 10 bis 15 Jahre Realität werden.

Microsoft veröffentlicht ein neues Data Protection Addendum

Am Donnerstag, den 15.09.2022 hat Microsoft einen neuen Nachtrag zum Datenschutz veröffentlicht (engl. Data Protection Addendum). Ein weiterer Schritt in Richtung Datenschutz und "pro DSGVO"?

Marketing durch personalisierte Werbung: ein berechtigtes Interesse?

Ein Grundsatz ist mittlerweile den meisten Online-Werbetreibenden bekannt: Keine personalisierte Werbung ohne Einwilligung der Betroffenen. Hintergrund ist, dass Voraussetzung für die Anzeige „interessengerechter“ Werbeangebote eine möglichst genaue Kenntnis des Nutzungsverhaltens der betreffenden Nutzenden ist.

Bitte unterwerfen Sie sich – kein Statement, sondern eine Notwendigkeit!

Die Auftragsverarbeitung nach Art. 28 DSGVO birgt viele Fallstricke. Nach welchen Normen (DSGVO, KDG oder DSG-EKD) muss der Vertrag verfasst sein?

Schönheit schützt vor Strafe nicht: Webseiten und Datenschutzkonformität

Ein immer noch wichtiges Mittel für die Gestaltung von Webseiten sind Schriften. Häufig werden die kostenlosen Schriftarten des US Konzerns Google auf Internetseiten verwendet – die so genannten Google Fonts.

Der Gesetzentwurf zur Umsetzung der EU-Whistleblower-Richtlinie

Am 27. Juli 2022 hat das Bundeskabinett seinen Entwurf zur Umsetzung der EU-Whistleblower-Richtlinie beschlossen – höchste Zeit also, sich mit dem kommenden Hinweisgeberschutzgesetz (HinSchG) auseinanderzusetzen.

Wer liest eigentlich meine Daten in der Cloud?

Spätestens seit dem „Schrems-II“-Urteil des EuGH im Juli 2020 ist allgemein bekannt, dass US-amerikanische Sicherheitsbehörden Zugriff auf bei US-Cloudanbietern und Tech-Unternehmen liegende Daten haben. Und das, auch wenn diese Nicht-US-Bürgern gehören und physisch nicht in den USA gespeichert sind.

Die datenschutzkonforme Konfiguration von Microsoft Teams

Die Diskussion um die Nutzung von Microsoft Teams ist aktueller denn je. Erst kürzlich beschlossen die Datenschutzaufsichtsbehörden in Baden-Württemberg und Rheinland-Pfalz, dass Microsoft Teams an Schulen nicht länger für Videokonferenzen genutzt werden darf. Dies wirft die Frage auf, ob eine datenschutzkonforme Gestaltung dieser Nutzung überhaupt möglich ist und wenn ja, wie diese aussehen kann.

Immer mehr Aufsichtsbehörden haben die Faxe(n) dicke

Immer mehr Aufsichtsbehörden haben sprichwörtlich die Faxen dicke. Erst recht, wenn es um die unverschlüsselte Übertragung von personenbezogenen Daten geht – eventuell sogar sensible.

Welche Daten dürfen in der Cloud gespeichert werden?

Viele Unternehmen betreiben bisher Ihre IT-Infrastruktur in den eigenen Rechenzentren. Dabei können alle Daten und Informationen, die ein Unternehmen hat, bedenkenlos auf den Dateiablageservern oder fachspezifischen Anwendungsservern gespeichert oder verarbeitet werden, denn die Daten und Informationen liegen in den eigenen Räumlichkeiten.

Digitale Medizin: Datenschutz in der Videosprechstunde

Seit dem 01.04.2017 ist die Videosprechstunde als erste telemedizinische Leistung in die Regelversorgung aufgenommen. Wenn Arztpraxen und Kliniken Videosprechstunden anbieten wollen, haben sie sicherzustellen, dass der Datenschutz und das Patientengeheimnis in gleicher Weise gewahrt bleiben wie bei Vor-Ort-Sprechstunden.

IT-Sicherheit und Datenschutz – ein ungelöstes Spannungsverhältnis Teil 2 (Portscans und Honeypots)

Diese Woche bietet es sich an, etwas tiefer in das Spannungsverhältnis einzusteigen. Die größte Kritik erntete die Befugnis zum „Hacken“ oder so wie es im Gesetz genannt wurde „Detektion von Sicherheitsrisiken für die Netz- und IT-Sicherheit und von Angriffsmethoden“ (vgl. § 7b BSIG).

Gastfreundlichkeit im Onlinehandel

Künftig sollen Onlinehändler noch „gastfreundlicher“ werden, darauf einigten sich zumindest die Teilnehmer der DSK am 24. März 2022. Onlineshops sind somit nur noch mit einem sogenannten Gastzugang DSGVO konform.

Ransomware und die Cloud

Der Begriff „Ransomware“ lässt den meisten IT-Verantwortlichen das Blut in den Adern gefrieren – zu Recht. Wenn die Backup-Strategie versagt, könnten alle Unternehmensdaten unwiederbringlich verschlüsselt sein. Ein Silberstreif am Horizont ist jedoch die Cloud, die bisher Ransomware-Angriffe deutlich erschwert hat. Liest man von Ransomware-Angriffen, sind oft nur On-Premise-Systeme betroffen gewesen. Die Cloud lieferte einen gewissen Schutz durch sehr gute Sicherheit, Versionierung und einfache Backups.

Social-Media und der Datenschutz

Die meisten Unternehmen sind durch eine eigene Unternehmensseite (zum Beispiel eine Facebook-„Fanpage“) auf Social-Media-Plattformen vertreten – schließlich bieten sie sowohl für die Öffentlichkeitsarbeit als auch für den kundennahen Kontakt besonders gute Kommunikationsmöglichkeiten. Doch schon seit mehreren Jahren stehen Social-Media-Plattformen, darunter insbesondere Facebook beziehungsweise Meta, in der Kritik des Bundesbeauftragten für Datenschutz Ulrich Kelber und der Konferenz der unabhängigen Datenschutzbehörden (DSK).

IT-Sicherheit und Datenschutz – ein ungelöstes Spannungsverhältnis

In den zwei vergangenen Jahren hat sich das gesamte alltägliche und wirtschaftliche Leben enorm digitalisiert. Homeoffice, Smart-Home sowie Onlinelehre und -bestellungen prägen unsere Lebens- und Arbeitsformen in rasanter Geschwindigkeit.

Compliance-Risikomanagement

Die Effekte, die sich für Organisationen aus der Digitalisierung ergeben, sind mitunter nicht nur positiver Natur. Fehler, zum Beispiel in der IT-Sicherheit, können schnell ein gesamtes Unternehmen lähmen. Damit kann zudem oft eine Rufschädigung verbunden sein, insbesondere wenn von einer Datenpanne auch Kundendaten betroffen sind.

Der neue Referentenentwurf zum Hinweisgeberschutzgesetz

Eigentlich hätte Deutschland seit dem 17. Dezember 2021 die EU-Whistleblower-Richtlinie (Richtlinie (EU) 2019/1937) in nationales Recht umgesetzt haben müssen. Dies wurde, bedingt durch Meinungsverschiedenheiten innerhalb der alten Bundesregierung, jedoch versäumt. Inzwischen liegt ein neuer Referentenentwurf des Bundesjustizministers vor.

Anwendungen schützen – mit Konzept

Wenn wir Informationssicherheit betrachten, betrachten wir das Ganze. Der Blick von oben – die Organisation der Sicherheit in Ihrem Unternehmen. Doch was, wenn es konkret wird? Wir schützen Sie eine spezielle Anwendung?

IT-Notfallvorsorge und Notfallmanagement in Ihrem Unternehmen

Über Cyberangriffe auf Unternehmen jeglicher Art kann man regelmäßig in den Pressemitteilungen lesen. Dabei spielen Faktoren wie die Größe des Unternehmers, die Branche, in der Sie unterwegs sind oder auch die angebotenen Dienstleistungen keine Rolle mehr. Oftmals ist in eine Sicherheitslücke in einer genutzten Softwareanwendung oder auch eine persönliche Unaufmerksamkeit ausreichend, um Opfer eines Cyberangriffes zu werden.

Sprechen über Wolken – die Cloud

Viele Unternehmen beabsichtigen in „die Cloud“ zu ziehen, oder nutzen schon Cloud-Funktionalitäten – doch was verbirgt sich überhaupt hinter diesem Begriff? Cloud-Storage, Cloud-Ready, Privacy-Cloud, Personal-Cloud, Cloudbasierte Anwendungen – es scheint als wäre die Cloud überall und könnte alle Probleme lösen, mit denen Unternehmen konfrontiert werden können.

We are „principle agree“ to force a Schrems III

Am 25.03.2022 verkündeten Ursula von der Leyen (EU-Kommissionspräsidentin) und Joe Biden (US-Präsident) eine "grundsätzliche Einigung" über ein neues Regelwerk, das einen datenschutzkonformen Transfer zwischen den USA und der EU ermöglichen soll. Kritik ließ nicht lange auf sich warten – vor allem von Maximilian Schrems, dem Juristen, Datenschutzaktivisten und Namensgeber der "Schrems-Urteile".

Die Multifaktor-Authentifizierung – eine Wunderwaffe gegen Phishing?

Die Corona-Krise hat den Wandel hin zum Cloud-gestützten, dezentralen Arbeitsplatz im Home-Office enorm beschleunigt. Viele Unternehmen sahen sich kurzfristig gezwungen, auf neue Software-as-a-Service-Lösungen umzustellen, um den Betrieb aufrecht zu erhalten.

Bring Your Own Device – ein Risiko für Ihre Compliance?

Immer mehr Unternehmen erlauben ihren Mitarbeitenden die berufliche Nutzung privater Geräte wie Smartphones, Tablets, Laptops oder auch Desktop-PCs. Derartige Bring-Your-Own-Device-Regelungen (BYOD) liegen im Trend und bringen Vorzüge für Arbeitnehmende und Arbeitgeber, aber leider auch datenschutzrechtliche Risiken mit sich.

8 Maßnahmen, um Cloud-Anwendungen sicher in Ihr Unternehmen einzuführen

In den letzten Jahren lässt sich ein eindeutiger Trend erkennen: Unternehmen ziehen von selbst betriebenen Servern und lokal gespeicherten Anwendungen zu Cloud-Diensten von großen Tech-Unternehmen.

Änderung des Infektionsschutzgesetz – aber kein Freedom Day

Am 20.03.2022 ist das geänderte Infektionsschutzgesetz in Kraft getreten. Im Vorfeld, aber auch nach der Verabschiedung gab es kontroverse Debatten und Aussagen.

Hochschulzertifikat Datenschutzmanagement

Was passiert, wenn man wissenschaftliche Erkenntnisse und fundiertes Praxiswissen miteinander kombiniert? Es entsteht eine Kooperation von Althammer & Kill mit der Hochschule Hannover.

IT-Sicherheit – Verpflichtung für alle Krankenhäuser

Im Januar dieses Jahres wurde der Klinikverbund Medizin Campus Bodensee Opfer eines Hackerangriffs. Der Geschäftsführer des Klinikverbundes sprach von einer „bedrohlichen Ausnahmesituation“.

Whistleblower DSGVO konform schützen: Das Hinweisgebersystem

Würde die „interne Meldestelle“ jemals Daten herausgeben?

Spätestens seit dem 17. Dezember ist die EU-Whistleblower-Richtlinie (EU-WBRL) ein großes Thema. Der Bundestag unterlag nämlich bis zum 17. Dezember 2021 einer Umsetzungsfrist für die EU-Whistleblowing-Richtlinie. Diese Frist hat er leider verpasst. Seit November 2020 liegt zwar ein Referentenentwurf vor – dieser wurde aber aufgrund von Meinungsverschiedenheiten innerhalb der großen Koalition nicht verabschiedet.

So schützen Sie Ihre Daten mit Verschlüsselungsalgorithmen

In Zeiten der Cybersicherheit spielt die Verschlüsselung im Zusammenhang mit der Verarbeitung und dem Austausch von Daten eine wichtige Rolle. Die Verschlüsselung stellt das einzige technische Mittel dar, das einen wirksamen Schutz gegen Datenmissbrauch und Cyberkriminelle bietet.

Google und Microsoft adé? - Teil 3

Im dritten Teil des dreiteiligen Blog-Artikels diskutieren wir die Erforderlichkeit einer Daten-Transfer-Folgenabschätzung.

Was AVV und TOMs mit Ihrem IT-Dienstleister zu tun haben

Unternehmen, die im Zuge ihrer Aufträge personenbezogene Daten verarbeiten, fallen unter die Datenschutzgrundverordnung DSGVO. Dies gilt auch für IT-Dienstleister, da sie oftmals die IT- und Softwarestruktur für andere Unternehmen umsetzen. Regelmäßig werden hierbei personenbezogene Daten im Auftrag dieser Unternehmen durch den IT-Dienstleister verarbeitet.

Google und Microsoft adé? - Teil 2

Im zweiten Teil des dreiteiligen Blog-Artikels zeigen wir Ihnen die Vorteile und Alternativen der EU-Standardvertragsklauseln auf.

"Hey there, I am not using WhatsApp" - Messenger-Dienste als Datenschutzrisiko

Seit nunmehr 3½ Jahren ist die DSGVO in Kraft. War anfangs die Aufregung um das neue Datenschutzgesetz groß, ist sie inzwischen weitestgehend verklungen – ist doch die befürchtete Welle von Bußgeldern ausgeblieben.

Das Recht auf Vergessenwerden

Welche Daten müssen wann gelöscht werden? Wie lange darf ich die Daten speichern? Spätestens beim Eintragen der Speicherdauer in das Verarbeitungsverzeichnis rückt dieses abstrakte Thema in den Vordergrund.

Google und Microsoft adé? - Teil 1

Die neuen EU-Standardvertragsklauseln (SCC) Teil 1: In diesem dreiteiligen Blog-Artikel machen wir Sie mit den Neuerungen der EU-Standardvertragsklauseln vertraut. Im ersten Teil der Trilogie zeigen wir Ihnen auf, worum es geht, was EU-Standardvertragsklauseln sind, ab wann die Neuerungen gelten und aus welchen Modulen diese aufgebaut sind.

Landgericht München verbietet Google Fonts – so müssen Sie jetzt handeln!

Die dynamische Einbindung von Google Fonts ohne Einwilligung ist rechtswidrig – so lautet das Urteil der Richter am Landgericht München (20.01.2022). In diesem Blog-Beitrag erläutern wir, wie es zu diesem wegweisenden Urteil kam und welche Handlungen nun zu tätigen sind.

Die 7 Grundelemente des Compliance-Managements

In vielen Unternehmen werden Compliance- und Risikomanagement separat betrachtet und betrieben – doch ist das nötig und sinnvoll? Wir geben Antworten.

Der Europäische Datenschutztag

Seit dem 28. Januar 2007 wird der Europäische Datenschutztag begangen. Initiiert vom Europarat soll dieser Aktionstag die Bürger für Datenschutz zu sensibilisieren – meistens mittels von öffentlichen Stellen organisierten Kampagnen und Veranstaltungen.

Die elektronische Krankmeldung – aus AU wird eAU

Bereits seit 1. Januar 2022 ist die digitale Übermittlung der Arbeitsunfähigkeitsbescheinigung (AU) von Arztpraxen an die Krankenkassen verpflichtend, ab 1. Juli 2022 soll die Krankschreibung dann auch elektronisch an den Arbeitgeber übermittelt werden – und zwar von den Krankenkassen. Arbeitnehmende müssen den „gelben Schein“ dann nicht mehr selbst im Unternehmen abgeben. Was müssen Unternehmen beachten?

BSI-Gesetz macht den Einsatz von Systemen zur Angriffserkennung verpflichtend

Ab dem 1. Mai 2023 müssen alle Betreiber kritischer Infrastrukturen gemäß § 8a „Sicherheit in der Informationstechnik Kritischer Infrastrukturen“ (BSI-Gesetz – BSIG) gegenüber dem BSI (Bundesamt für Sicherheit in der Informationstechnik) den Einsatz von Systemen zur Angriffserkennung (zum Beispiel ein Intrusion Detection System – IDS bzw. ein Intrusion Prevention System – IPS) nachweisen.

Informationssicherheitsmanagementsysteme wirksam einführen - So geht's!

Phishing-Attacken, gehackte Accounts, Datendiebstahl – schon ein einziger falscher Mausklick reicht aus, um gewaltigen Schaden anzurichten. Unternehmen sollten das Problem Cyberkriminalität ernst nehmen – Informationssicherheitsmanagementsysteme (ISMS) sind ein wichtiges Instrument, Informationssicherheit in Ihrem Unternehmen strukturiert zu etablieren, zu kontrollieren, aufrechtzuerhalten und permanent zu verbessern.

Corona-Apps – Nachverfolgung vs. Datenschutz

Vor dem Hintergrund hoher Fallzahlen in der 4. Corona-Infektionswelle und der unlängst auf der Bildfläche erschienenen Omikron-Variante des Virus werden Forderungen laut, den Schutz der Nutzerdaten vor allem der Corona-Warn-App (CWA) zu reduzieren.

ACHTUNG: KRITISCHE Sicherheitslücke Log4Shell / Apache Log4j (Java)

In der von unzähligen Java-Anwendungen eingesetzten Logging-Komponente Apache Log4j besteht eine kritische Schwachstelle, die auf triviale Weise die Ausführung beliebigen Programmcodes erlaubt und die bereits umfassend aktiv ausgenutzt wird.

10 Werkzeuge zur wirksamen Compliance-Kommunikation

Ganzheitliche Compliance-Kommunikation innerhalb einer Organisation ist wesentlicher Bestandteil eines erfolgreichen Compliance-Programms. Wir haben zehn Werkzeuge zur wirksamen Compliance-Kommunikation für Sie zusammengefasst.

Wo die Server (nicht) stehen – Behörden verbieten Datenexport, den es gar nicht gibt

Manche Datenschützer benutzen IP-Geodaten-Dienste, um den Standort von Servern zu ermitteln und dann über den Datentransfer zu entscheiden. Das ist so, als würde man einen Holzhammer benutzen, um Tomatenscheiben zu schneiden – es ist das falsche Werkzeug. Denn die IP-Lokalisierungs-Dienste sind nur dafür gedacht, den Standort von Web-Usern zu bestimmen, um ihnen Vor-Ort-Werbung zu liefern. Wenn es um den Standort von Servern geht, treffen sie oft nicht einmal den richtigen Kontinent.

Die aktuelle Bußgeldpraxis

Die Datenschutzgrundverordnung (DSGVO) hat eine enorme Durchsetzungskraft. Diese beruht vor allem darauf, dass nun die Aufsichtsbehörden gemäß Art. 83 DSGVO hohe Bußgelder verhängen können. Wir werfen einen Blick auf die Entwicklung der Bußgelder nach dreieinhalb Jahren DSGVO.

Die Novelle des Infektionsschutzgesetzes – das müssen Arbeitgeber beachten!

Seit dem 24.11.2021 greift die Novelle des Infektionsschutzgesetzes (IfSG) – unter anderem gilt jetzt die 3G-Regel am Arbeitsplatz. Was bedeutet das für Ihr Unternehmen? Wir haben für Sie die wesentlichen Punkte zusammengefasst und geben Tipps zur datenschutzkonformen Umsetzung, sowie kostenlose Vorlagen für Corona Datenschutzhinweise DSG-EKD, KDG & DSGVO.

Checkliste für IT-Sicherheitsvorfälle

Derzeit kommt es in regelmäßigen Abständen zu IT-Störungen mit teilweise weltweiten Auswirkungen, sowie einer Vielzahl betroffener – auch deutscher – Unternehmen aufgrund von Verschlüsselungstrojanern. Im Falle schwerwiegender IT-Sicherheitsvorfälle ist schnelles und professionelles Handeln zur Minimierung von Folgeschäden und Aufrechterhaltung oder Wiederinbetriebnahme von Geschäftsprozessen gefragt.

Need-to-know-Prinzip – Mitarbeitende müssen und dürfen nicht alles wissen!

Zu den Grundlagen der Datenverarbeitung gehört unter anderem der Grundsatz der Integrität und Vertraulichkeit. Informationssicherheitsbeauftragte wissen damit umzugehen.

10 Bausteine zum ganzheitlichen Compliance-Management

Die Einhaltung ethischer Grundlagen und regulatorischer Vorgaben ist wesentlicher Bestandteil des Geschäftserfolgs. Sie planen die Etablierung eines ganzheitlichen Compliance-Programms in Ihrer Organisation?

Die Kontaktverfolgungs-App "Luca"

Um unseren Alltag während der Corona-Pandemie zu unterstützen und die Ausbreitung des Virus einzudämmen, ist die Kontaktnachverfolgung ein wichtiges Kernelement. In diesem Rahmen entschieden sich im Frühjahr diesen Jahres 13 Bundesländer für Einsatz der Luca-App.

Awareness Report – wie kann ich meine Sicherheit steigern?

Das Jahr 2021 war ein Jahr voller brisanter Hacks und Datenpannen. Doch wie kommt es dazu und viel wichtiger, wie kann ich mich absichern gegen potenzielle Angriffe?

Privates Surfen auf dem Dienstcomputer – Benefit vs. Risiko

Die Frage, ob Mitarbeitenden die private Nutzung des Internets auf Dienstcomputern erlaubt werden sollte, stellt sich Arbeitgebern regelmäßig. Auf der einen Seite handelt es sich um einen netten Benefit, der ein Unternehmen nichts kostet und zu einer höheren Mitarbeiterzufriedenheit führt. Auf der anderen Seite ergeben sich hieraus diverse juristische Folgeprobleme, die nicht immer absehbar sind.

Änderung des Impfschutzgesetzes – COVID-19-Impfstatuserfragung

Lange Zeit herrschte Unsicherheit über die Hintergründe und Möglichkeiten der COVID-19-Impfstatuserfragung bei den Arbeitnehmenden. Die unsichere Rechtslage führte seit Beginn der Pandemie zu verschiedensten Lösungsansätzen, die nicht immer datenschutzkonform waren. Damit ist nun Schluss – eine Neuerung im Impfschutzgesetz schafft nun Klarheit und eröffnet Arbeitgebenden in gewissen Berufsfeldern ein Fragerecht hinsichtlich des COVID-19-Impfstatus.

Datenschutzprinzipien vs. Verfahrens-Vorgaben der DSGVO

Oft wird man als Datenschutzberater von Klienten gefragt, wo genau die eine oder andere Verfahrensweise im Umfeld des Datenschutzes eigentlich konkret in der Datenschutz-Grundverordnung (DSGVO) zu finden ist. Fast ebenso oft lautet die Antwort, dass sie sich aus den dort formulierten Prinzipien ableiten lässt. Was aber bedeutet das anschaulich?

Hackerangriffe auf das Gesundheitssystem

Hackerangriffe durchzuführen ist heutzutage einfacher als jemals zuvor. Wo die Angreifer früher noch selbst großes Wissen brauchten, gibt es heute Anbieter, die die entsprechende Software-Werkzeuge verkaufen oder vermieten. Was aber macht gerade den Gesundheitssektor zum erfolgversprechenden Ziel für Hackerangriffe und wie dagegen vorgegangen werden?

Das neue Telekommunikation-Telemedien-Datenschutzgesetz (TTDSG) kommt!

Das jüngste Gesetz zur Regelung des Datenschutzes und des Schutzes der Privatsphäre in der Telekommunikation und bei Telemedien (TTDSG) soll ab Dezember 2021 mehr Rechtssicherheit und Rechtsklarheit zum Schutz der Privatsphäre in der Online-Welt ermöglichen – aber werden die Bestimmungen auch ein nutzerfreundlicheres digitales Neuland schaffen?

TISAX – was ist das und warum ist es für Lieferanten so wichtig?

TISAX (TISAX – TRUSTED INFORMATION SECURITY ASSESSMENT EXCHANGE) ist ein zentralisiertes Prüf- und Austauschverfahren für Lieferanten der Automobilbranche. Ziel von TISAX ist es, aufbauend auf etablierten Standards ein einheitliches Prüf- und Austauschverfahren und damit eine bestmögliche Vergleichbarkeit zu schaffen.

„Human Firewall“ – warum wird sie immer wichtiger?

Wenn wir über Firewalls sprechen, denken wir häufig an Technologie, die uns vor Angriffen aus dem Internet schützt. Firewalls sind also unser Schutzschild gegen all das Böse, das versucht unserem Unternehmen zu schaden. Was ist aber die „Human Firewall“ und warum wird sie immer wichtiger?

Erfolgsfaktoren der Krisenkommunikation

Unabhängig davon ob im Umgang mit Verschlüsselungstrojaner, Datenschutzverletzung, Compliance-Vorfall oder eines sonstigen Krisenereignisses in der Organisation – professionelle Krisenkommunikation folgt bestimmbaren Grundprinzipien. Wir haben acht Erfolgsfaktoren zur wirksamen Prävention für Sie zusammengefasst.

Künstliche Intelligenz (KI) und Datenschutz – lösbarer Widerspruch?!

Machine Learning, Deep Learning, Algorithmen und die Black Box Künstliche Intelligenz (KI) gilt als Schlüsseltechnologie der Zukunft und erlebt aufgrund der zunehmenden Leistungsstärke von Computern und dem Aufkommen hoher Datenmengen (Big Data) eine immense Bedeutung. Dabei den Schutz personenbezogener Daten sicherzustellen ist keine leichte Aufgabe.

Wichtige Sicherheitshinweise für Microsoft-Anwender

Am Dienstag, den 10.08.21 hat Microsoft im Rahmen des monatlich stattfindenden „Patch Tuesday“ mehrere kritische Sicherheitsupdates veröffentlicht. Die Anzahl der Updates und die Einordnung der adressierten Sicherheitslücken in die Risikostufe „sehr hoch” (Stufe 5 von 5) seitens des BSI im Rahmen ihres Bürger-CERT erfordern schnelles Handeln.

Hat das Telefax im digitalen Zeitalter als sicheres Kommunikationsmittel ausgedient?

Jahrzehntelang galt das Telefax als vertrauensvolles Kommunikationsmittel zwischen Absender und Empfänger, da im Bereich der Telekom das Telefax dem Fernmeldegeheimnis unterlag. Damit konnten auch sensible personenbezogenen Daten übertragen werden. Der Inhalt des Telefaxes wurde auf dem Übertragungsweg zwischen dem Absender, der Telekom und dem Empfänger nicht zwischengespeichert; das Fernmeldegeheimnis endete, sobald das Dokument dem Empfänger zugestellt worden war.

Der System Administrator Appreciation Day

Der Systemadministrator – eine faszinierende Spezies, die vielfach im Verborgenen lebt – wird einmal im Jahr mit erhöhter Aufmerksamkeit bedacht: Seit dem Jahr 2000 wird am jeweils letzten Freitag im Juli der „System Administrator Appreciation Day“ (Systemadministrator-Würdigungstag) begangen. An diesem Tag soll den Menschen gedankt werden, die mit Ihrer unermüdlichen Arbeit dafür sorgen, dass all die Workstations, Server, Router, Drucker, Firewalls etc. das tun, was sie tun sollen.

Das Web-Application-Firewall-Dilemma

Web Application Firewalls sichern Webanwendungen und die darin verarbeiteten personenbezogenen Daten wirksam ab. Doch sie schaffen auch neue Datenschutz-Risiken. Nur eine differenzierte Betrachtung löst den Widerspruch auf.

Microsoft 365 und Jugendschutz

Beim Thema Microsoft 365 und Compliance fallen einem meistens zunächst Zertifizierungen wie ISO 27001, KRITIS o.ä. ein, die gewisse Anforderungen an die Nutzung von IT-Systemen stellen. Genutzt wird Microsoft 365 aber nicht nur von Erwachsenen, sondern auch von Kindern und Jugendlichen – und bei Minderjährigen gilt ein besonderer Anspruch an den Datenschutz.

Chatkontrolle – Datenschutz am Rubikon?

Das digitale Briefgeheimnis ist de facto beerdigt: Am 6. Juli 2021 hat eine Mehrheit von 537 der 694 Abgeordneten des EU-Parlamentes einer Ausnahmeverordnung zugestimmt, die es Chat- und Messenger-Providern erlaubt, private Chats, Nachrichten und E-Mails verdachtslos und flächendeckend auf verdächtige Inhalte zu durchsuchen; die Zustimmung des Rates gilt als sicher. Es ist außerdem geplant, aus dieser Erlaubnis zeitnah eine Verpflichtung zu machen. Als Begründung für diesen gravierenden Eingriff in die freiheitlichen Grundrechte dient der Kampf gegen Kindesmissbrauch und Cyber-Grooming.

Die Datenschutz-Folgenabschätzung – die Frage des „Wann“ und „Wie“

Die Datenschutz-Folgenabschätzung (DSFA) im Sinne des Art. 35 DSGVO (vgl. § 34 DSG-EKD/ § 35 KDG) verlangt eine Betrachtung neuer Verarbeitungstätigkeiten, bevor diese eingeführt werden. Gesetzlich zwar normiert, stellt die Herangehensweise doch viele vor grundlegende Probleme und zwangsläufig stellt sich die Frage, wann und vor allem wie eine DSFA durchzuführen ist. Einen kurzen Überblick möchten wir Ihnen hier an die Hand geben.

Zertifizierte Hintertür 2.0 – erneuter erfolgreicher Supply-Chain-Angriff

Ransomware – ein Begriff der mittlerweile fast jedem geläufig ist. Wo früher Hackergruppen Privatpersonen angriffen, sind nun Firmen die Zielscheibe. Aktuell gibt es erneut einen Angriff, bei dem 70 Millionen USD Lösegeld für eine universell einsetzbare Entschlüsselungssoftware gefordert werden.

Das Geschäftsgeheimnisgesetz (GeschGehG)

Um den Schutz von Betriebs- und Geschäftsgeheimnissen in Europa auf einen einheitlichen Mindeststandard zu heben, ist am 26. April 2019 das Gesetz zum Schutz von Geschäftsgeheimnissen – kurz Geschäftsgeheimnisgesetz (GeschGehG) – in Kraft getreten. Das Gesetz dient der Verhinderung des unerlaubten Erwerbs, Nutzung und Offenlegung von Geschäftsgeheimnissen.

Interne Revision und Datenschutz

In Unternehmen stellt sich bei einer Revisionsprüfung die Frage, ob die Interne Revision (IR) sich an datenschutzrechtliche Vorgaben nach DSGVO und BDSG zu halten hat oder ob sie im Rahmen ihres umfassenden Informationsrechts auch Zugriff auf personenbezogene Daten wie Beschäftigten-, Kunden- und Lieferantendaten haben kann.

Doctolib erhält BigBrotherAward 2021 – verdient?

Auch in diesem Jahr fand am vergangenen Freitag (11.06.) die jährliche Verleihung der BigBrotherAwards statt. Es handelt sich hierbei um eine internationale Veranstaltung, die Datensünder in Wirtschaft und Politik mit dem – wie die Zeitung Le Monde es formuliert hat – „Oscar für Datenkraken“ auszeichnet.

Der digitale Impfnachweis ist da

Jeder kennt es, das kleine gelbe Heft mit dem Logo der WHO und dem Aufdruck „Internationale Bescheinigungen über Impfungen und Impfbuch“. Nachdem das Dokument von vielen seiner Besitzer lange Zeit eher stiefmütterlich behandelt wurde, hat ihm die Corona-Pandemie nun erhöhte Wertschätzung verliehen. Der Eintrag einer vollständigen Corona-Schutzimpfung ist begehrt – erleichtert er doch schon jetzt den Zugang zu vielen Facetten des öffentlichen Lebens und erspart Wartezeiten auf Reisen.

Landesdatenschutzbehörden kontrollieren Datenübertragungen in Drittländer

Schon vor einiger Zeit wurde bekannt, dass einige bundesdeutsche Datenschutzaufsichtsbehörden Kontrollen des Transfers personenbezogener Daten in die USA vorbereiten* – nun ist es so weit: Die Landesbeauftragten für Datenschutz aus Baden-Württemberg, Bayern, Berlin, Bremen, Brandenburg, Hamburg, Niedersachsen, Rheinland-Pfalz und dem Saarland verschicken in diesen Tagen Fragebögen auf Basis eines gemeinsamen Fragenkataloges.

Integrierte Managementsysteme – Struktur-Vorteile

Die ISO (International Organization for Standardization) -Zertifizierung ist für viele Unternehmen ein wichtiges Instrument zur Steigerung der Wettbewerbsfähigkeit. Der Nachweis der Erfüllung der stetig wachsenden Anforderungen wird immer wichtiger und immer mehr Kunden fordern heute von Ihren Lieferanten und Dienstleistern entsprechende Zertifikate.

Drei Jahre DSGVO

Am 25.05.2018 endete die Übergangsfrist zur Umsetzung der „Verordnung (EU) 2016/679 des Europäischen Parlaments und des Rates vom 27. April 2016 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten, zum freien Datenverkehr und zur Aufhebung der Richtlinie 95/46/EG“ – kurz der DSGVO.

Was haben Imker und Datenschützer gemeinsam?

Der Weltbienentag wird an diesem 20. Mai zum vierten Mal begangen – der Tag, an dem wir Menschen auf die elementare Bedeutung von Bienen zur Sicherung unserer Ernährung aufmerksam gemacht werden. Der erste Bienenwissenschaftler wird an diesem Tag geehrt: der Slowene Anton Janša, dem die moderne Imkerei viele Erkenntnisse verdankt.

Ärzte benötigen keinen AVV bei Beauftragung eines Labores

Die Erhebung von Gesundheitsdaten durch medizinische Labore aufgrund einer ärztlichen Beauftragung ist ein alltäglicher Vorgang. Wegen der Sensibilität von Gesundheitsdaten lohnt es sich jedoch genauer hinzuschauen, welche datenschutzrechtlichen Vorkehrungen notwendig sind.

Sicherheitslücke in Treiber gefährdet Dell-Computer

Hunderte Millionen Dell-Computer haben einen verwundbaren Treiber installiert – Angreifer könnten Kernel-Rechte erlangen und hätten damit sogar mehr Privilegien als ein Administrator. Die gute Nachricht: noch wurden keine Attacken bekannt und es gibt bereits Abhilfe.

Neue Nutzungsbedingungen bei WhatsApp – Was ändert sich?

Der Messenger-Dienst WhatsApp ändert seine Nutzungsbedingungen zum 15. Mai 2021. Zustimmen muss jeder, der ihn auch danach noch nutzen möchte. Das ruft gewohnheitsmäßig Verbraucherschutzbehörden und die Datenschutzaufsicht auf den Plan. Wir klären, was es mit der Änderung auf sich hat.

Microsoft Datenspeicherung und Datenverarbeitung ausschließlich in der EU ab Ende 2022

Nutzer von Microsoft 365, Azure und Dynamics 365 können auf vollständige DSGVO-Konformität hoffen. Gute Neuigkeiten erreichten uns heute, 06. Mai 2021 aus Redmond (USA). Microsoft verspricht seinen gewerblichen und öffentlichen Kunden in der Europäischen Union zukünftig eine komplette Speicherung und Verarbeitung ihrer Daten in den Rechenzentren in Europa zu ermöglichen.

Journalismus und der Datenschutz

Am 3. Mai war „Internationaler Tag der Pressefreiheit“ – initiiert von der UNESCO soll er seit 1994 jährlich für die grundlegende Bedeutung von Meinungs- und Pressefreiheit in Demokratien sensibilisieren. Wie aber kann freie Berichterstattung mit Datenschutz vereinbart werden?

Datenschutz durch IT-Compliance

Datenschutz ist ein Grundrecht, und seine Wahrung somit Teil der Unternehmens-Compliance. Eingegrenzt auf die IT-Welt spricht man von IT-Compliance – gerade in mittleren und kleinen Unternehmen erfährt diese aber wegen des damit verbundenen Aufwandes oft nicht die nötige Aufmerksamkeit.

Schadenersatz – Haftung bei materiellen und immateriellen Schäden!

Immer häufiger machen Bußgelder der Aufsichtsbehörden für den Datenschutz Schlagzeilen. Dabei geht es von wenigen hundert Euro an eine Privatperson für das Versenden einer unverschlüsselten E-Mail mit Beweismaterial zu Verkehrsverstößen an die Bußgeldabteilung einer Stadt bis hin zu mehreren Millionen Euro an ein Unternehmen wegen der Überwachung hunderter Mitarbeitender.

Der Facebook-Leak – wie kann ich mich schützen?

Vor einigen Tagen ist bekannt geworden, dass schon Ende 2018 bei Facebook personenbezogene Daten von ca. 533 Millionen Nutzern aus aller Welt erbeutet wurden – und jetzt in einem Forum für Cyberkriminelle aufgetaucht sind. Damit sind sie praktisch frei verfügbar.

LearnBase – mit fertigen Schulungsinhalten jederzeit bereit für Unterweisungen

Neben unserer E-Learning-Plattform LearnBase bieten wir eine Vielzahl an fertigen Schulungsinhalten zu unterschiedlichen Themen, wie bspw. Datenschutz oder Compliance, an. Denn wir haben festgestellt: Eine E-Learning-Plattform ist nur so gut, wie es ihre E-Learning-Inhalte sind.

Blockchains und die Digitalisierung

Blockchains sind schon lange keine Technologie mehr, über die nur in WGs technikaffiner Nerds gesprochen wird. Und auch das Spekulationsmedium Bitcoin ist nicht mehr die treibende Kraft dahinter, vielmehr forschen namhafte Unternehmen an Nutzungsmöglichkeiten für die Allgemeinheit.

Phishing in der Corona Pandemie – Neue Bedrohungslage im Gesundheitsbereich

Aktuell sind vermehrt Phishing-Mails im Zusammenhang mit der Corona-Pandemie im Umlauf. Insbesondere der Gesundheitssektor erlebt seit dem ersten Lockdown im März 2020 eine um 200% gestiegene Anzahl von Phishing-Attacken.

Die EU-Whistleblower-Richtlinie – was Unternehmen jetzt beachten sollten

Am 16. Dezember 2019 ist die „EU-Whistleblower-Richtlinie (EUWBR)“ in Kraft getreten. Bis zum 17. Dezember 2021 gilt eine Übergangsfrist. Die Richtlinie ist durch den nationalen Gesetzgeber in Form von Kontrollinstitutionen (Aufsichtsbehörden) umzusetzen.

Wir sind stolz – unser Unternehmen ist erfolgreich ISO 9001:2015 zertifiziert!

Qualität steht bei Althammer & Kill an erster Stelle – mit dem ISO-9001-Zertifikat belegen wir unsere Kompetenz in Entwicklung, Bereitstellung und Vertrieb unserer Dienstleistungen und Produkte in den Bereichen Datenschutz, Informationssicherheit, IT-Sicherheitsanalysen und Compliance.

Google kündigt Verzicht auf Tracking-Cookies an

„Google stellt das individuelle Tracking ein“ – so oder so ähnlich lauten aktuelle Meldungen, die insbesondere die Branche der Onlinehändler und die Werbeindustrie in Aufruhr versetzen.

Ransomware-Attacke auf die Funke Mediengruppe

Am 22. Dezember 2020 wird die Funke Mediengruppe Ziel einer Ransomware-Attacke. Die Folge: Viele Tageszeitungen können nur in Notausgaben erscheinen und auch einen Monat später ist der Regelbetrieb noch nicht wieder erreicht.

So geht Compliance mit LearnBase

Zum Jahresanfang ist es wieder soweit: es wird der Status Quo der internen Schulungen und Unterweisungen geprüft. Das stellt Organisationen und Unternehmen vor die große Herausforderung, Ihre Unterweisungen digital durchzuführen, denn auf Präsenzschulungen muss auch in den kommenden Monaten verzichtet werden.

Nutzung von US-Clouddiensten im Visier der Aufsichtsbehörden

Unternehmen werden zum Einsatz internationaler Software-as-a-Service-Anbieter wie Office 365, Amazon Web Services (AWS) und anderen befragt.

Microsoft 365 – alles, nur nicht einfach

Die Strukturen in IT-Landschaften verändern sich zunehmend mehr in die Richtung von Cloudangeboten mit modernen Arbeitsplatzumgebungen.

Der Europäische Datenschutztag

Der Europäische Datenschutztag geht auf eine Initiative des Europarates zurück und wurde erstmals am 28. Januar 2007 begangen.

SolarWinds – Zertifizierte Hintertür

Der 12. Dezember 2020 begann mit einer Schockmeldung für alle SolarWinds-Nutzer. Ein Update vom legitimen Server enthielt Programm-Code, welcher es Angreifern möglich macht in Umgebungen, auf denen SolarWinds installiert ist, einzudringen – eine sogenannte Backdoor.

Der Brexit ist da – was ändert sich beim Datenschutz?

Der Brexit ist vollzogen – und auf den letzten Drücker gab es doch noch eine Einigung über die zukünftigen Handelsbeziehungen. Wie sieht es jetzt aber mit dem Austausch von Daten aus?

Althammer & Kill wünscht Ihnen frohe Festtage

Weihnachten steht vor der Tür und damit endet ein Jahr wie keins zuvor – wir freuen uns auf das neue und wünschen eine gute Zeit.

Datenschutz-Audits – Planen Sie jetzt für’s nächste Jahr

Genügt Ihr Unternehmen den Anforderungen der DSGVO? Mit einem Audit kann untersucht werden, ob Prozesse und Richtlinien die geforderten Standards erfüllen.

Datenschutz beim Weihnachtsmann

Markt und Straßen steh`n verlassen – der Weihnachtsmann kommt trotzdem!

Patientendaten-Schutzgesetz

Was lange währt, wird endlich gut! Doch ist dem so? Anfang Juli hat der Bundestag das Gesetz zum Schutz elektronischer Patientendaten in der Telematikinfrastruktur verabschiedet.

LearnBase – niedrigschwelliger Zugang für Teilnehmende

Sie stehen vor einem Dilemma: in Zeiten von Corona ist der Bedarf an Digitalisierung deutlich gestiegen. Zugleich ist das Lernen durch Kontaktbeschränkungen nicht einfacher geworden. Da bietet E-Learning eine interessante Perspektive, doch wie kann ich die Teilnehmenden, also Mitarbeiter, Beschäftige und andere, erreichen?

LfD Niedersachsen fordert zu erneuter Meldung des Datenschutzbeauftragten auf

Viele Unternehmen in Niedersachsen bekommen derzeit Post von der Landesbeauftragten für den Datenschutz Niedersachsen. Hintergrund ist eine Umstellung des Verfahrens zur Meldung des Datenschutzbeauftragten (DSB) an die Aufsichtsbehörde, die schon am 1. Oktober 2018 erfolgt ist: Seit diesem Datum betreibt die LfD zu diesem Zweck ein eigenes Meldeportal unter der URL „https://nds.dsb-meldung.de/“.

Microsoft 365 – wo genau ist eigentlich „in der Cloud“?

Eine Frage, die sich Unternehmen bei der Nutzung von Clouddiensten immer stellen müssen, lautet: „Wo werden meine Daten gespeichert und verarbeitet?“. Bei einigen Anbietern ist diese Frage noch relativ einfach zu beantworten, doch können Sie das auch bei einem Anbieter wie Microsoft mit seinem komplexen Cloudangebot „Microsoft 365“?

Hacking-Gadgets aus Fernost

Kameras im Kugelschreiber oder Keylogger im Miniaturformart – was sich zunächst so anhört, als würde es der Entwicklungsabteilung von „Q“ für James Bond entstammen, lässt sich seit einigen Jahren für jedermann auf öffentlichen Handelsplattformen im Internet bestellen. Wer die typischen Gadgets kennt, kann diese einfacher erkennen und weiß um die Gefahr, die von Ihnen ausgeht. Deswegen wollen wir Ihnen hier ein paar typische Hacking-Gadgets vorstellen.

Klappe auf, die Erste: Willkommen bei LearnBase!

Althammer & Kill ist bekannt für pragmatische Ansätze und Lösungen wie auch für die direkte und enge Zusammenarbeit mit Kunden. Diese Zusammenarbeit sowie der Einsatz, der bereits bestehenden und bei zahlreichen Kunden eingesetzten E-Learning-Plattform ermöglichte, spannende Diskussionen u. a. zu den Themen E-Learning, kollaboratives Lernen oder Compliance.

Gute Menschen? Social Engineering, die Gefahr hinter der Fassade

Die Sensibilität für das Phänomen Social Engineering noch immer gering – dabei sind die Angriffe, die der der Logik der "Manipulation des Menschen" folgen, mittlerweile zahlreich. Ob „Spear Fishing“, „CEO Fraud“ oder der einfache Anruf unter falschem Namen, um an wichtige Informationen zu kommen: Es wird geschummelt und getrickst – zum Leidwesen der Angegriffenen. Doch wie begegnet ein Unternehmen solchen Angriffen effektiv?

Das Scheitern des EU-US Privacy Shield – Update

In dieser Woche wollen wir einen Blick über den Atlantik werfen und einmal beleuchten, wie die Amerikaner über das Scheitern des EU-US Privacy Shield denken. Die nachfolgenden Zeilen spiegeln dabei nicht unsere Meinung wider, sondern sind lediglich die nüchterne Darlegung des Sachverhaltes – aber eben aus amerikanischer Sicht.

35,3 Millionen Euro Bußgeld gegen H&M

Am 01.10.2020 hat der Hamburgische Beauftragte für Datenschutz und Informationsfreiheit, Prof. Dr. Johannes Caspar, ein bemerkenswertes Bußgeld gegen die Modekette H&M Hennes & Mauritz Online Shop A.B. & Co. KG erlassen. Was macht dieses Bußgeld so bemerkenswert?

Hochkritische Zerologon Lücke – Windows Server updaten

Das niederländische Sicherheitsunternehmen Secura BV veröffentlichte die Schwachstelle Zerologon in Windows Domain Controllern und schon Stunden später kursierten in entsprechenden Kanälen sogenannte Exploits, die die Sicherheitslücke aktiv ausnutzten.

Das Scheitern des EU-US Privacy Shield – Update 17.09.2020

Seit unserem letzten Update sind bereits zwei Wochen vergangen und wir möchten Sie über die aktuellen Ereignisse rund um das Scheitern des EU-US Privacy Shield und den Diskussionen der letzten Tage informieren.

Bring your own device (BYOD)

Auf den ersten Blick erscheint das Thema „Bring your own device“ (BYOD) sehr vorteilhaft. Mitarbeitende können Ihre mobilen Geräte wie Smartphone, Tablet oder Laptop nach persönlichen Wünschen zusammenstellen was die Mitarbeiterzufriedenheit, Flexibilität und Mobilität erhöht und eine Kosteneinsparung für das Unternehmen bedeutet.

Das Scheitern des EU-US Privacy Shield – Update 02.09.2020

In den letzten Tagen und Wochen hat sich die Aufregung um das Scheitern des EU-US Privacy Shield etwas gelegt. Jedoch ist zu beobachten, dass nun, knapp 7 Wochen nach dem „Urknall“, in vielen Köpfen die Erkenntnis gereift ist: Das Urteil geht an meiner Organisation nicht spurlos vorbei.

Breach Response: Krisenmanagement bei Datenpannen

Vor dem Hintergrund der gestiegenen regulatorischen Anforderungen durch die europäische Datenschutz-Grundverordnung (DSGVO) gelten bei Datenpannen verschärfte Melde- und Informationspflichten an Aufsichtsbehörden und Betroffene.

Phishing – Der Angriff auf Ihre Zugangsdaten

SpearPhishing, PhishPoint oder DynamitePhishing - die Begrifflichkeiten sind vielfältig und bezeichnen zumeist besondere Arten von Phishing-Angriffen. Doch das Ziel der Angreifer bleibt in den unterschiedlichsten Ausprägungen dasselbe. Der Angriff auf Ihre Zugangsdaten und damit das erfolgreiche Eindringen in Ihre IT-Infrastruktur.

Haftung, Abberufung und Kündigung der Datenschutzbeauftragten

Immer wieder stellt sich in der Praxis die Frage nach der zivilrechtlichen Haftung des internen Datenschutzbeauftragten (DSB) und seinem eingeschränkten Kündigungsrecht, und tatsächlich ist das Thema nicht ganz ohne Fallstricke.

Das Scheitern des EU-US Privacy Shield (12.08.2020)

Das EuGH-Urteil (Schrems II) ist noch keinen Monat alt – umso logischer erscheint es, dass vielerorts noch immer Unsicherheit herrscht, wie nun weiter verfahren werden soll. Es werden Stimmen laut, die davon ausgehen, dass es zeitnah ein neues Abkommen zwischen der EU und den USA geben wird.

Das Scheitern des EU-US Privacy Shield (05.08.2020)

Nachdem wir letzte Woche auf das European Data Protection Board (EDPB) geschaut haben, hat sich nun auch die Datenschutzkonferenz (DSK) zum Scheitern des EU-US Privacy Shield geäußert. Auf die wesentlichen Entscheidungen der DSK nehmen wir in diesem Sondernewsletter Bezug.

Privatsphäre im Angesicht der Bilderkennung

Die aktuellen Geschäftspraktiken des Unternehmens Clearview AI aus den USA geben wieder einmal Anlass dazu, über biometrische Daten im Zusammenhang mit neuen Technologien zur Gesichtserkennung nachzudenken. Denn für Ermittlungsarbeit benutzen Behörden weltweit vermehrt Bilddaten, die private Unternehmen aus öffentlich zugänglichen Datensammlungen entnehmen und als Dienstleistung anbieten.

Das Scheitern des EU-US Privacy Shield – Update

Auch in dieser Woche möchten wir Sie über die aktuellen Ereignisse rund um das Scheitern des EU-US Privacy Shield informieren. Nachdem es in der ersten Woche nach bekanntwerden des Urteils noch ruhig blieb, gibt es nun einige Antworten auf die zahlreichen Fragen. Das Heft hat hier unter anderem das EDPM (European Data Protection Board) in die Hand genommen.

Datenschutz und Unternehmenstransaktion

Die Corona-Pandemie wirft in Deutschland eine Vielzahl an datenschutzrechtlichen Fragestellungen auf. Nicht zuletzt durch die Corona-Krise werden viele Gesellschafter und Inhaber von Betrieben gezwungen sein, Ihr Unternehmen oder einzelne Gesellschaftsanteile zu veräußern oder gar Insolvenzantrag zu stellen.

Das Scheitern des EU-US Privacy Shield

Bereits in der vergangenen Woche haben wir Sie über die Entscheidung des Europäischen Gerichtshof (EuGH) zum EU-US Privacy Shield informiert. Da dies potenziell Auswirkung auf alle europäischen Unternehmen hat, möchten wir Sie in den kommenden Wochen regelmäßig über neue Entwicklungen informieren.

Die EU kippt das EU-US Privacy Shield

Der Europäische Gerichtshof hat am heutigen Tag das EU-US Privacy Shield gekippt. Dies hat enorme Auswirkungen für Organisationen in der gesamten EU.

Wie ausgereift ist Ihre Informationssicherheit?

Zur Antwort auf diese Frage kann man sich mit technischen Überprüfungen eine Momentaufnahme verschaffen. Doch wie ist der Unterbau Ihrer Informationssicherheit aufgestellt und ist sichergestellt, dass Sie immer am Puls der Zeit bleiben?

Einsatz von Microsoft 365 & Cloud-Lösungen

Die Softwareprodukte der Firma Microsoft, allen voran „Microsoft 365“ (früher „Office 365“), wandern mehr und mehr in die „Cloud“ – ein Trend, der auch bei vielen anderen Anbietern zu beobachten ist. Das hat für die Anwender viele Vorteile, als Nebeneffekt bedeutet es aber einen gewissen Kontrollverlust hinsichtlich der verarbeiteten Daten und damit u.U. Probleme bei der Datenschutz-Compliance.

Die Corona-Warn-App ist verfügbar

Einige Monate später als ursprünglich geplant ging am Dienstag die „Corona-Warn-App“ (CWA) der Bundesregierung an den Start und steht nun für iOS- und Android-Endgeräte zum Download bereit. Ursache für die Verzögerung war unter anderem die emotional geführte Debatte zu den Datenschutzaspekten der App. Wie ist es jetzt darum bestellt?

Hacking, Doxing, Datenklau: Cybersicherheit in der Arztpraxis

“Sensible Patientendaten in Gefahr” – so der Beitrag des NDR Ende 2019, der von Arztpraxen berichtet die frei und offen ans Internet angeschlossen wurden. Ist die IT-Sicherheit in den deutschen Arztpraxen überhaupt noch gewährleistet oder waren dies nur Einzelfälle?

Online-Plattform für Schulungen & Unterweisungen – eine Idee für besseres Lernen?

Schon lange sind E-Learning und der Einsatz von Lernplattformen ein Thema in den unterschiedlichen Bildungsbereichen. Durch die Beschränkungen in der aktuellen Lage hat das Thema einen weiteren Schub erfahren, und auch Gruppen von Lernenden in den Fokus gerückt, die sonst eher traditionell lernen oder beschult werden.

Videokonferenzlösungen eingeführt, und jetzt?

Nicht nur privat, sondern auch in Unternehmen ist es wegen der Corona-Pandemie für viele nötig gewesen, neue Wege zu finden, die Kommunikation aufrecht zu erhalten. Einer dieser Wege ist die Nutzung von Videokonferenzsystemen. Bei der Einführung kann man aber viele Fehler machen.

2020 – das Jahr der massiven Datenpannen?

Beinahe wöchentlich vernimmt man in der einschlägigen Fachpresse, dass wieder ein Unternehmen einer nicht unerheblichen Größe Opfer eines Hackerangriffs wurde. Neben den bekannten Fällen wie Buchbinder und zuletzt EasyJet trifft es auch zahlreiche kleinere und mittelständige Unternehmen. Warum ist es so schwierig, digitale Geschäftsprozesse vor fremdem Zugriff zu schützen?

Einfallstor Webanwendungen – Risiken verstehen und beheben

Die Digitalisierung schreitet im Jahr 2020 so schnell wie lange nicht voran. Ein wesentliches Ziel dieses Prozesses ist es, die Daten und das Unternehmens-Know-How auch an Orten fern ab der eigenen Unternehmensstätten verfügbar zu machen.

Übermittlung und Verarbeitung personenbezogener Daten außerhalb der EU